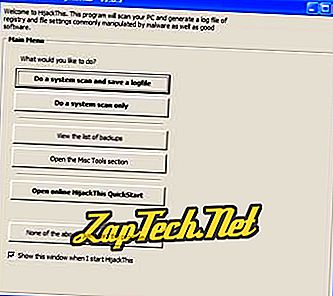

ट्रेंड माइक्रो हाइजैक के नवीनतम संस्करण को डाउनलोड और इंस्टॉल करने के बाद, फ़ाइल खोलें। यदि आपका कंप्यूटर प्रोग्राम को खोलने में असमर्थ है, तो फ़ाइल को कुछ और (उदाहरण के लिए, sniper.exe) का नाम बदलने और इसे फिर से चलाने का प्रयास करें। एक बार खोलने के बाद, आपको नीचे दिखाए गए उदाहरण के समान एक स्क्रीन देखना चाहिए।

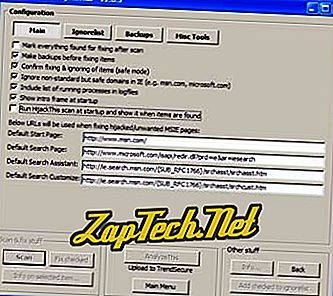

अंतिम बटन "उपरोक्त में से कोई नहीं, बस प्रोग्राम शुरू करें" पर क्लिक करें और "कॉन्फिगर .." बटन चुनें। सुनिश्चित करें कि निम्नलिखित के लिए चेक बॉक्स चेक किए गए हैं।

- आइटम ठीक करने से पहले बैकअप लें

- वस्तुओं की फिक्सिंग और अनदेखी की पुष्टि करें

- IE में गैर-मानक लेकिन सुरक्षित डोमेन को अनदेखा करें

- लॉगफाइल्स में चलने वाली प्रक्रियाओं की सूची शामिल करें

एक बार जाँच या सत्यापित करने के बाद, मुख्य मेनू बटन पर क्लिक करें।

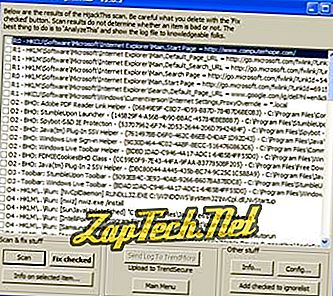

अगला, पहला बटन चुनें एक सिस्टम स्कैन करें और सिस्टम स्कैन शुरू करने के लिए एक लॉगफ़िल सहेजें । एक बार पूरा हो जाने पर, आपको नीचे दी गई मिसाल के समान एक स्क्रीन दिखाई देगी और एक नई नोटपैड विंडो जिसमें नई हाइजैक लॉग दिखाई देगा।

यदि आप इस लॉग को ऑनलाइन विश्लेषण करने के लिए उत्पन्न कर रहे हैं, तो सभी पाठ का चयन करने के लिए Ctrl + A दबाकर क्लिपबोर्ड में पूर्ण लॉग की प्रतिलिपि बनाएँ। एक बार हाइलाइट होने के बाद, संपादन और प्रतिलिपि पर क्लिक करें। एक बार हो जाने के बाद, इसे एक मंच पृष्ठ या एक हाईजैक टूल में चिपकाया जा सकता है, जैसे कि कंप्यूटर होप विंडोज प्रोसेस टूल।

डिफ़ॉल्ट निर्देशिका "C: \ program files \ Trend Micro \ HijackThis \" में आपके कंप्यूटर पर HijackThis लॉग फ़ाइल भी सहेजी गई है और एक मंच पोस्ट से जुड़ी हो सकती है या किसी अन्य उपयोगकर्ता को ई-मेल में भेजकर विश्लेषण किया जा सकता है।

परिणामों को समझना

पहली नज़र में, परिणाम भारी लग सकते हैं, लेकिन लॉग में सभी जानकारी और संभावित स्थान शामिल हैं जहां मैलवेयर आपके कंप्यूटर पर हमला कर सकते हैं। नीचे इन वर्गों में से प्रत्येक के बारे में सामान्य समझ के लिए उनका संक्षिप्त विवरण दिया गया है।

सावधानी: हाइजैक यह एक उन्नत उपयोगिता है और यह रजिस्ट्री और अन्य सिस्टम फाइलों में संशोधन कर सकता है जो अतिरिक्त कंप्यूटर मुद्दों का कारण बन सकता है। सुनिश्चित करें कि आपने ऊपर दिए गए निर्देशों का पालन किया है, परिवर्तन का बैकअप बना रहे हैं, और आप किसी भी चेक किए गए आइटम को ठीक करने से पहले तय किए गए से परिचित हैं।

R0 - R3 सेक्शन

Windows रजिस्ट्री मान जो बनाए गए हैं और बदल गए हैं जो आपके Microsoft Internet Explorer ब्राउज़र से संबंधित हैं। अक्सर मैलवेयर आपके डिफ़ॉल्ट होमपेज, खोज पृष्ठ आदि को बदलने के लिए इन रजिस्ट्री मूल्यों पर हमला करता है, नीचे एक R0 मान का एक उदाहरण है।

R0 - HKCU \ Software \ Microsoft \ Internet Explorer \ Main, प्रारंभ पृष्ठ = //www.computerhope.com/

F0 - F3 सेक्शन

प्रदर्शित कुछ भी का अवलोकन जो कि system.ini या win.ini फाइलों से लोड हो रहा है।

एन 1 - एन 4 सेक्शन

R0-R3 वर्गों के समान, ये अनुभाग Nfcape और मोज़िला फ़ायरफ़ॉक्स ब्राउज़रों से संबंधित प्रीफ़ेक्ज फ़ाइल का हिस्सा हैं। डिफ़ॉल्ट होमपेज, खोज पृष्ठ, आदि को बदलने के लिए एन 1-एन 4 वर्गों पर हमला किया जाता है।

O1 अनुभाग

इस अनुभाग में कोई होस्ट फ़ाइल पुनर्निर्देशन होगा जो विंडोज होस्ट फ़ाइल में बनाया गया है। पुनर्निर्देशन एक अन्य प्रकार का हमला है जो एक डोमेन नाम को एक अलग आईपी पते पर पुनर्निर्देशित करता है। उदाहरण के लिए, एक हमले का उपयोग आपके बैंकिंग URL को किसी अन्य साइट पर लॉग इन करने की जानकारी को चोरी करने के लिए पुनर्निर्देशित कर सकता है। नीचे एक O1 लाइन का एक उदाहरण है।

O1 - होस्ट: :: 1 लोकलहोस्ट

O2 खंड

इस खंड में किसी भी इंटरनेट BHO (ब्राउज़र हेल्पर ऑब्जेक्ट) के साथ CLSID ({} में संलग्न) कंप्यूटर पर स्थापित है। नीचे एक O2 लाइन का एक उदाहरण है।

O2 - BHO: Adobe PDF Reader लिंक हेल्पर - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C: \ Program Files \ Common Files \ Adobe Acrobat \ ActiveX \ AcroIEHelper.dll O3 अनुभाग

यह खंड किसी भी Microsoft इंटरनेट एक्सप्लोरर टूलबार को जलाएगा जो कंप्यूटर पर स्थापित है। हालाँकि बहुत सारे वैध ब्राउज़र टूलबार हैं, लेकिन अन्य प्रोग्रामों द्वारा बहुत सारे दुर्भावनापूर्ण टूलबार और टूलबार भी स्थापित किए गए हैं जो आप नहीं चाहते हैं। नीचे O3 लाइन का एक उदाहरण है।

O3 - टूलबार: StumbleUpon टूलबार - {5093EB4C-3E93-40AB-9266-B607BA87BDC8} - C: \ Program Files \ StumbleUpon \ StumbleUponBar.dll ओ 4 खंड

सबसे आम तौर पर देखे जाने वाले वर्गों में से एक, ओ 4 खंड में कोई भी प्रोग्राम होता है जो कंप्यूटर के शुरू होने पर हर बार विंडोज रजिस्ट्री में स्वचालित रूप से लोड होता है। नीचे इस पंक्ति का एक उदाहरण है।

O4 - HKLM \ .. \ Run: [NvCplDaemon] RUNDLL32.EXE C: \ WINDOWS \ system32 \ NvCpl.dll, NvStartup

ओ 5 खंड

यह अनुभाग किसी भी विंडोज कंट्रोल पैनल आइकन को प्रदर्शित करता है जिन्हें अक्षम किया गया है जिसे दिखाया जा रहा है। प्रोग्राम के कारण होने वाली समस्याओं के निवारण से रोकने के लिए कुछ मैलवेयर विंडोज कंट्रोल पैनल को निष्क्रिय कर सकते हैं।

O6 खंड

यदि कोई Microsoft इंटरनेट एक्सप्लोरर विकल्प नीतियों द्वारा अक्षम किया गया है, तो उन्हें ठीक किया जाना चाहिए।

O7 अनुभाग

रजिस्ट्री संपादक (regedit) को एक्सेस करने पर यह अनुभाग प्रदर्शित होता है। यदि उपस्थित होना चाहिए।

O8 खंड

इस खंड में Microsoft इंटरनेट एक्सप्लोरर राइट-क्लिक मेनू शो में जो भी अतिरिक्त सुविधाएँ जोड़ी गई हैं। नीचे इस पंक्ति का एक उदाहरण है।

O8 - अतिरिक्त संदर्भ मेनू आइटम: और विंडोज लाइव खोज - Res: // C: \ Program Files \ Windows Live टूलबार \ msntb.dll / search.htm।

O9 खंड

Microsoft इंटरनेट एक्सप्लोरर में जोड़े गए किसी भी अतिरिक्त बटन या मेनू आइटम को यहां दिखाया जाएगा। नीचे इस पंक्ति का एक उदाहरण है।

O9 - अतिरिक्त बटन: StumbleUpon - {75C9223A-409A-4795-A3CA-08DE6B075B4B} - C: \ Program Files \ StumbleUpon \ StumbleUponIEar.dll। O10 अनुभाग

यह खंड किसी भी Windows Winsock अपहर्ताओं को प्रदर्शित करता है। हालांकि ये लाइनें हाइजैक से तय की जा सकती हैं क्योंकि विनसॉक कैसे काम करता है, हम एलएसपी-फिक्स का उपयोग करते हुए इस अनुभाग को ठीक करने के लिए डिज़ाइन किए गए एक वैकल्पिक उपकरण का उपयोग करने का सुझाव देते हैं, यदि यह पाया जाता है। नीचे इस पंक्ति का एक उदाहरण है।

O10 - Winsock LSP में अज्ञात फ़ाइल: c: \ windows \ system32 \ nwprovau.dll

O11 अनुभाग

Microsoft इंटरनेट एक्सप्लोरर उन्नत विकल्प अनुभाग में जोड़ा गया कोई भी अतिरिक्त समूह प्रदर्शित करता है।

O12 अनुभाग

यह खंड किसी भी Microsoft इंटरनेट एक्सप्लोरर प्लगइन्स को प्रदर्शित करता है जो कंप्यूटर पर इंस्टॉल किए गए हैं।

O13 अनुभाग

Microsoft इंटरनेट एक्सप्लोरर के डिफ़ॉल्ट // उपसर्ग में किए गए किसी भी परिवर्तन को प्रदर्शित करता है। जब कोई उपयोगकर्ता URL पते में टाइप करता है, लेकिन सामने "//" नहीं जोड़ता है।

O14 अनुभाग

यह खंड iereset.inf फ़ाइल में किए गए किसी भी परिवर्तन को प्रदर्शित करता है। Microsoft इंटरनेट एक्सप्लोरर सेटिंग्स को डिफ़ॉल्ट सेटिंग्स पर वापस करते समय इस फाइल का उपयोग किया जाता है।

O15 अनुभाग

किसी भी Microsoft इंटरनेट एक्सप्लोरर विश्वसनीय क्षेत्र परिवर्तन दिखाता है। जब तक आपने इस खंड को जोड़ा या पहचाना नहीं है, तब तक हम इसे HijackThis के माध्यम से ठीक करने का सुझाव देते हैं। नीचे एक O15 लाइन का एक उदाहरण है।

O15 - विश्वसनीय क्षेत्र: //www.partypoker.com

O16 अनुभाग

सभी Microsoft इंटरनेट एक्सप्लोरर ActiveX विशेषण प्रदर्शित करता है। नीचे इस पंक्ति का एक उदाहरण है।

O16 - DPF: {0CCA191D-13A6-4E29-B746-314DEE697D83} (फेसबुक फोटो अपलोडर 5) - //upload.facebook.com/controls/FacebookPrPoUploader5.cab। O17 अनुभाग

यह खंड किसी भी संभावित DNS और डोमेन अपहरणकर्ताओं को प्रदर्शित करता है। नीचे इस पंक्ति का एक उदाहरण है।

O17 - HKLM \ System \ CCS \ Services \ Tcpip \ .. \ {F30B90D7-A542-4DAD-A7EF-4FF23D23587B}: Nameserver = 20.2.2.2.2.6.66 203.23.636.69। O18 अनुभाग

किसी भी प्रोटोकॉल अपहर्ताओं को यहां दिखाया जाएगा। यदि इस खंड को देखा जाता है, तो इसकी अनुशंसा की जाती है कि इसे HijackThis द्वारा तय किया जाए।

O18 - प्रोटोकॉल: sacore - {5513F07E-936B-4E52-9B00-067394E91CC5} - c: \ PROGRA ~ 1 \ mcafee \ SITEAD ~ 1 mcieplg.dll। O19 अनुभाग

यह अनुभाग किसी भी सीएसएस स्टाइल शीट में किए गए बदलावों को प्रदर्शित करता है। जब तक आप एक कस्टम स्टाइल शीट का उपयोग नहीं कर रहे हैं, यह अनुशंसा की जाती है कि आप इस खंड को ठीक करने के लिए HijackThis का उपयोग करें।

O20 खंड

इस खंड में, इस खंड में APPInit_DLL या Winlogon शो के माध्यम से कुछ भी लोड किया जा रहा है। नीचे इन पंक्तियों में से प्रत्येक का एक उदाहरण है।

O20 - AppInit_DLLs: avgrsstx.dll

O20 - Winlogon सूचित करें:! SASWinLogon - C: \ Program Files \ SUPERAntiSpyware \ SASWINLO.DLL।

O21 खंड

कुछ भी जो SSODL (ShellServiceObjectDelayLoad) में लोड हो रहा है, Windows रजिस्ट्री कुंजी इस अनुभाग में दिखाई जाएगी।

O22 अनुभाग

यह अनुभाग किसी भी SharedTaskScheduler ऑटोरन विंडोज रजिस्ट्री कुंजियों को दिखाता है। नीचे इस पंक्ति का एक उदाहरण है।

O22 - SharedTaskScheduler: Windows DreamScene - {E31004D1-A431-41B8-826F-E902F9D95C81} - C: \ Windows \ System32 \ DreamScene.dll। ओ 23 खंड

इस खंड में, कोई भी Windows XP, NT, 2000, 2003 और Vista स्टार्टअप सेवाएँ इस अनुभाग में दिखाई देती हैं। नीचे इस पंक्ति का एक उदाहरण है।

O23 - सेवा: AVG8 ई-मेल स्कैनर (avg8emc) - AVG Technologies CZ, sro - C: \ PROGRA ~ 1 \ AVG \ AVG8 \ avgemc.exe।

O24 अनुभाग

अंत में, O24 अनुभाग किसी भी Microsoft Windows सक्रिय डेस्कटॉप घटक हैं जो कंप्यूटर पर स्थापित हैं। जब तक आप सक्रिय डेस्कटॉप का उपयोग नहीं कर रहे हैं या नाम को पहचान नहीं रहे हैं, हम सुझाव देते हैं कि आप इन्हें भी ठीक कर लें। नीचे इस पंक्ति का एक उदाहरण है।

O24 - डेस्कटॉप कंपोनेंट 1: (कोई नाम नहीं) - //mbox.personals.yahoo.com/mbox/mboxlist।